Впевнений, що не потрапиш в пастку шахраїв та сам не віддаси їм свою персональну інформацію просто в руки? Чи звертаєш ти увагу на email‐листи, що нібито приходять від авторитетних ресурсів? А чи чув ти колись про фішинг?

Фішинг – це спроба шляхом обману отримати персональну інформацію в Інтернеті. Є декілька типів фішингових атак. У цій статті ми поговоримо саме про фішингові електронні листи. Вони мають вигляд повідомлення на електронну пошту від надійної організації, але так лише здається на перший погляд.

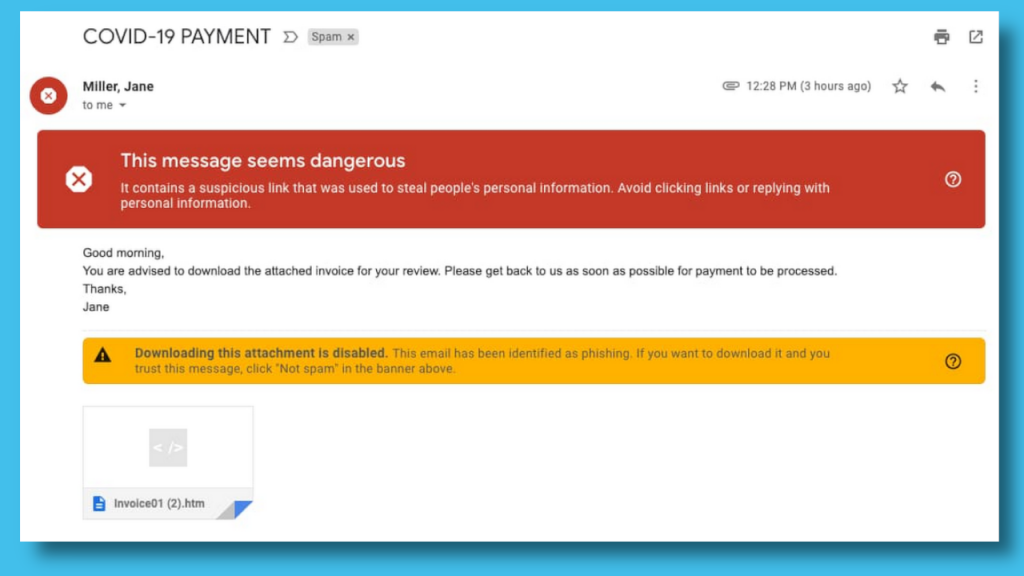

Приклад фішингового повідомлення

Один зайвий символ або ж його відсутність в електронній адресі можуть привести до встановлення шкідливого програмного забезпечення, викрадення логіну та паролю, компрометації ділової переписки, репутаційних і фінансових втрат.

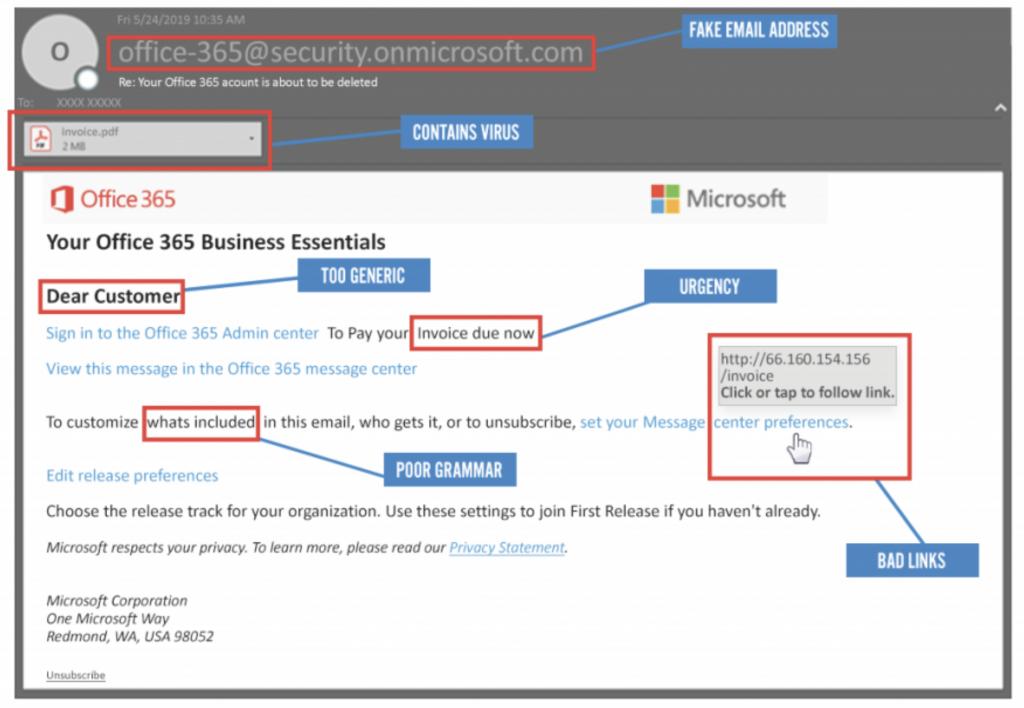

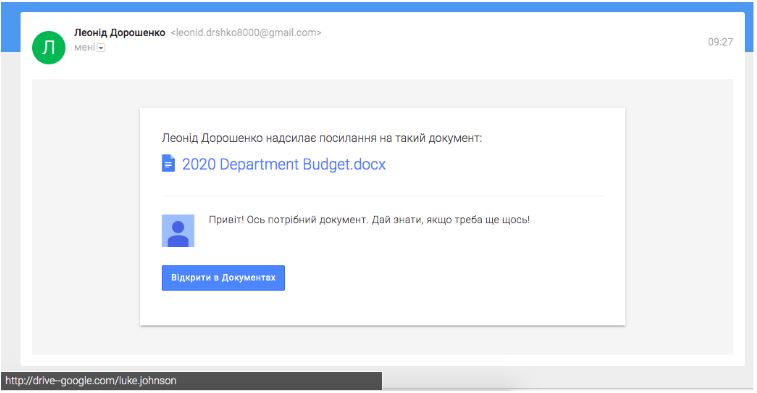

Загрозу становлять як прикріплені файли вкладень зі шкідливими скриптами (.pdf, .doc і т.д.), так і посилання всередині самого повідомлення. Наприклад:

(джерело: Phishingquiz)

Такі посилання ведуть на сторінки збору даних, які потім будуть використані проти тебе. Зловмисники у фішингових електронних листах або на сайтах частіше за все збирають таку інформацію:

– імена користувачів і паролі;

– ідентифікаційні номери;

– номери банківських рахунків;

– PIN‐коди (особисті ідентифікаційні номери);

– номери кредитних карток;

– дівоче прізвище матері;

- дату народження і т. д.

Як правило, шахраї надсилають на електронну адресу повідомлення з пошти компанії або організації, що візуально має вигляд довіреної. Наприклад, замість @google.com може бути @gogel.com чи @goo.gle.com або замість @company.com використовують @campany.com

У повідомленні міститься посилання на шахрайський вебсайт, що видається за надійне джерело. Користувач, що перейшов за посиланням, візуально впізнає сервіс і добровільно вводить логін‐пароль. Таким чином зловмисник отримує особисті дані та використовує їх на справжньому сервісі.

Сама фішингова атака є технічно нескладною, але вона є надзвичайно ефективною для шахраїв. Статистика останніх років приголомшує: кількість фішингових компаній та їхня різноманітність збільшується з року в рік, і жертвами стають як цілі компанії, так і приватні користувачі. За даними Trend Micro, компанії‐розробника ПЗ для кібербезпеки, у 2019 році продуктами компанії було зафіксовано 11,3 мільйона спроб фішингових атак.

Особливою популярністю зараз користуються фішингові email‐повідомлення з темою: «Змінити пароль» чи «Підтвердити акаунт», «Змінити умови підписки», «Встановити оновлення на MacOS». Починаючи з березня цього року, кіберзлочинці розгортають фішингові атаки COVID‐19 проти співробітників компаній, зокрема й в галузі охорони здоров’я.

Як не стати жертвою фішингу

Рекомендовано налаштувати двофакторну аутентифікацію (2FA) сервісів. У такому випадку, крім логіну та паролю, необхідно також ввести унікальний код, який буде приходити по SMS. Також можна використовувати спеціальні програми для генерації кодів.

Двофакторна аутентифікація значно знижує ризик заволодіння акаунтом шахраєм, навіть маючи логін та пароль. Більшість поштових клієнтів налаштовано так, що система візуально сповіщає про підозрілі листи. Вони супроводжуються попередженнями червоного та жовтого кольору.

Проте цього замало, потрібно також вміти виявляти фішингові повідомлення. Ця практика визнана найбільш ефективною в боротьбі з фішингом.

Кілька простих правил

- Не ігнорувати попередження про спам чи «підозрілі листи» в електронній пошті та не переходити за незнайомими адресами у посиланнях. Перед переходом за посиланням варто перевірити, куди саме веде посилання чи не переплутані в назві літери.

- Логін та пароль, фінансові дані можна вводити лише тоді, коли сторінка (URL) використовує протокол HTTPS (де «s» означає secure, тобто «безпечне»), а не просто HTTP.

- Потрібно використовувати багатофакторну аутентифікацію (2FA/MFA) на всіх доступних інтернет‐сервісах (соціальні мережі, особиста пошта, всі можливі SaaS).

- Бажано не підключатись до відкритих Wi‐Fi мереж в кафе чи просто на вулиці. Краще використовувати мобільний Інтернет.

Можеш пройти короткий phishing quiz від Google та перевірити, чи готовий ти відрізнити фішингове повідомлення від довіреного. Посилання перевірене та безпечне 🙂